- El hacker se llevó XMR valorado en unos 453 millones de dólares.

- El resultado de la investigación mostró que el atacante utilizó una billetera sin custodia para las transacciones.

Desconocido para muchos, el Monero [XMR] La red sufrió un grave ataque el 1 de septiembre. Sin embargo, los detalles del exploit no fueron hechos públicos hasta el 3 de noviembre por la firma de investigación de blockchain Moonstone Research.

Leer Monero [XMR] Predicción de precios 2023-2024

Esto fue después de que se llevó a cabo una investigación para encontrar a los perpetradores.

Los atacantes pasan por las esquinas.

Según el informe, los piratas informáticos se llevaron 2675,73 XMR pertenecientes al Sistema de financiación colectiva comunitaria (CCS) de Monero. El proyecto inició la CCS como un medio para que sus miembros obtuvieran fondos para las propuestas aprobadas.

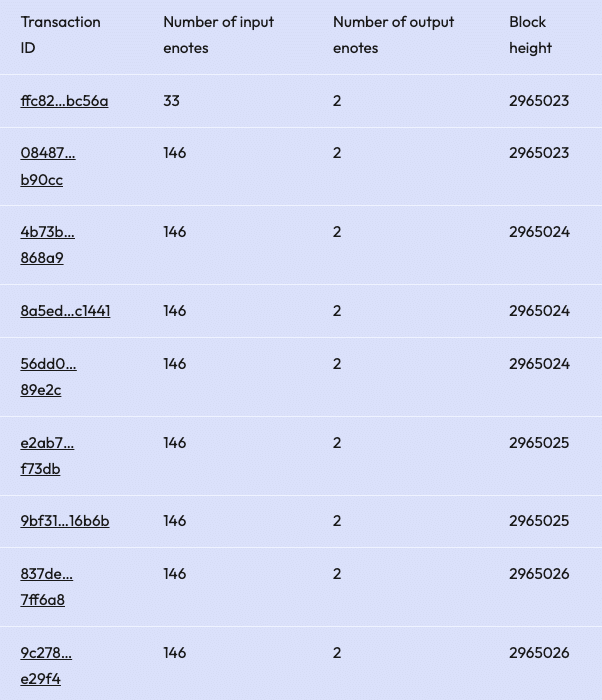

Al momento de la publicación, el conversor de divisas de AMBCrypto mostró que el valor de XMR movido valía $453,616. Mientras tanto, Moonstone, en su informeseñaló que pudo observar nueve transacciones del atacante.

Fuente: Investigación de piedra lunar

Sin embargo, señaló que sólo pudo rastrear de forma fiable tres de las nueve transferencias. Las investigaciones basadas en el informe de Crescent Discovery revelaron que el atacante aseguró que había varios enotes involucrados en el movimiento.

Un informe de Crescent Discovery es una forma de averiguar dónde gastan los actores las ganancias de los fondos ilícitos. Esto se hace trazando gráficos de transacciones difíciles, ya sea hacia adelante o hacia atrás. Además, el pirata informático obviamente utilizó el enfoque de enotes para que las transacciones fueran difíciles de rastrear.

Por contexto, un enote es una solución de hardware criptográfico para conectar transacciones dentro y fuera de la cadena juntas. Si bien Moonetome admitió que le resultó difícil rastrear las transacciones, finalmente logró avanzar y dijo que:

“Esta transacción utiliza diecisiete enotes de entrada y crea once enotes de salida. Observamos los siguientes nueve enotes envenenados en los anillos de la transacción, cada uno de transacciones de origen único”.

XMR no se ve afectado mientras continúa la búsqueda

Mientras tanto, revelar los detalles de los exploits no ha afectado exactamente a XMR según la acción del precio. Al igual que el resto del mercado, la moneda de privacidad estaba en verde, subiendo a 169 dólares en el proceso.

Aunque los datos de Santiment presentado que el volumen disminuyó en las últimas 24 horas, no parecía que fuera por el desarrollo explicado anteriormente.

![Monero [XMR] precio y volumen](https://statics.ambcrypto.com/wp-content/uploads/2023/11/Monero-XMR-06.39.05-05-Nov-2023.png)

Fuente: Sentimiento

Con respecto a la solución de hardware utilizada en el hack, Moonstone señaló que probablemente se trataba de un Monerujo. Monerujo es una billetera Monero sin custodia con una función “PocketChange”. Esta característica ayuda a crear múltiples enotes que parecía que el hacker aprovechó.

Al concluir su investigación sobre el incidente, Moonstone reveló que los fondos faltantes se enviaron a un intercambio o contraparte utilizando Monerujo PocketChange. Luego llamó a los intercambios de Monero y a los proveedores sobrevivientes para alertarlos de cualquier actividad sospechosa.

Realista o no, aquí está Capitalización de mercado de XMR en términos de BTC

Además, ha habido una discusión sobre el incidente en la plataforma de redes sociales Reddit. Para algunos, el desarrollo significa que Monero tiene que prestar mucha atención a la forma en que realiza las transacciones.

Un comentario del usuario futuristachaos en la plataforma criticó el proyecto Monero. El comentario decía:

“Es vergonzoso que no estuvieran usando multifirma. A pesar de todo, Monero sigue siendo, con diferencia, la mejor moneda de privacidad. Con suerte, mejorarán su opsec e incluso la cantidad nos parece mucho, pero es poco para los OG del equipo central”.