- El proyecto Web3 Munchables en la red Blast sufrió un ataque.

- Las investigaciones sugirieron que el ataque se debió a piratas informáticos norcoreanos.

El 26 de marzo, el proyecto Web3 y el juego criptográfico Munchables sufrieron una pérdida de aproximadamente 62,5 millones de dólares en Ethereum. [ETH]. Esta pérdida se produjo debido a la manipulación de un contrato asociado al proyecto.

Recuperación de desastres

Munchables reconoció el compromiso en una publicación de X (anteriormente Twitter) a las 9:33 pm UTC. Confirmaron que estaban rastreando los movimientos del hacker e intentando detener las transacciones.

El analista de blockchain ZachXBT identificó una dirección de billetera que supuestamente pertenece al atacante. Esta dirección, según datos de DeBank, interactuó con el protocolo Munchables, desviando un total de 17,413 ETH.

Los fondos robados luego se lavaron a través del Puente Orbiter, convirtiendo Blast ETH nuevamente en Ethereum estándar antes de distribuirse a otras billeteras.

Fuente: X

ZachXBT alegó que el culpable podría ser un desarrollador norcoreano con el alias “Werewolves0943”, que fue contratado por el equipo de Munchables.

Sin embargo, otra publicación de X, esta vez el 27 de marzo, pintó un panorama más siniestro. Según el desarrollador de Solidity, 0xQuit, el exploit fue planificado meticulosamente.

Señalaron a un desarrollador de Munchables que actualizó el contrato Lock, que estaba diseñado para conservar tokens durante un período determinado, con una nueva versión poco antes del lanzamiento.

Según 0xQuit, se implementaron medidas de seguridad para evitar que los retiros excedan los depósitos.

Antes de la actualización, el atacante manipuló las ranuras de almacenamiento para inflar su saldo depositado a la asombrosa cifra de 1 millón de ETH.

Además, 0xQuit también declaró que el atacante probablemente utilizó manipulación manual para asignarse este enorme saldo antes de cambiar el contrato por una versión aparentemente legítima.

Una vez que el TVL (valor total bloqueado) del proyecto se volvió atractivo, simplemente retiraron el saldo inflado.

Fuente: X

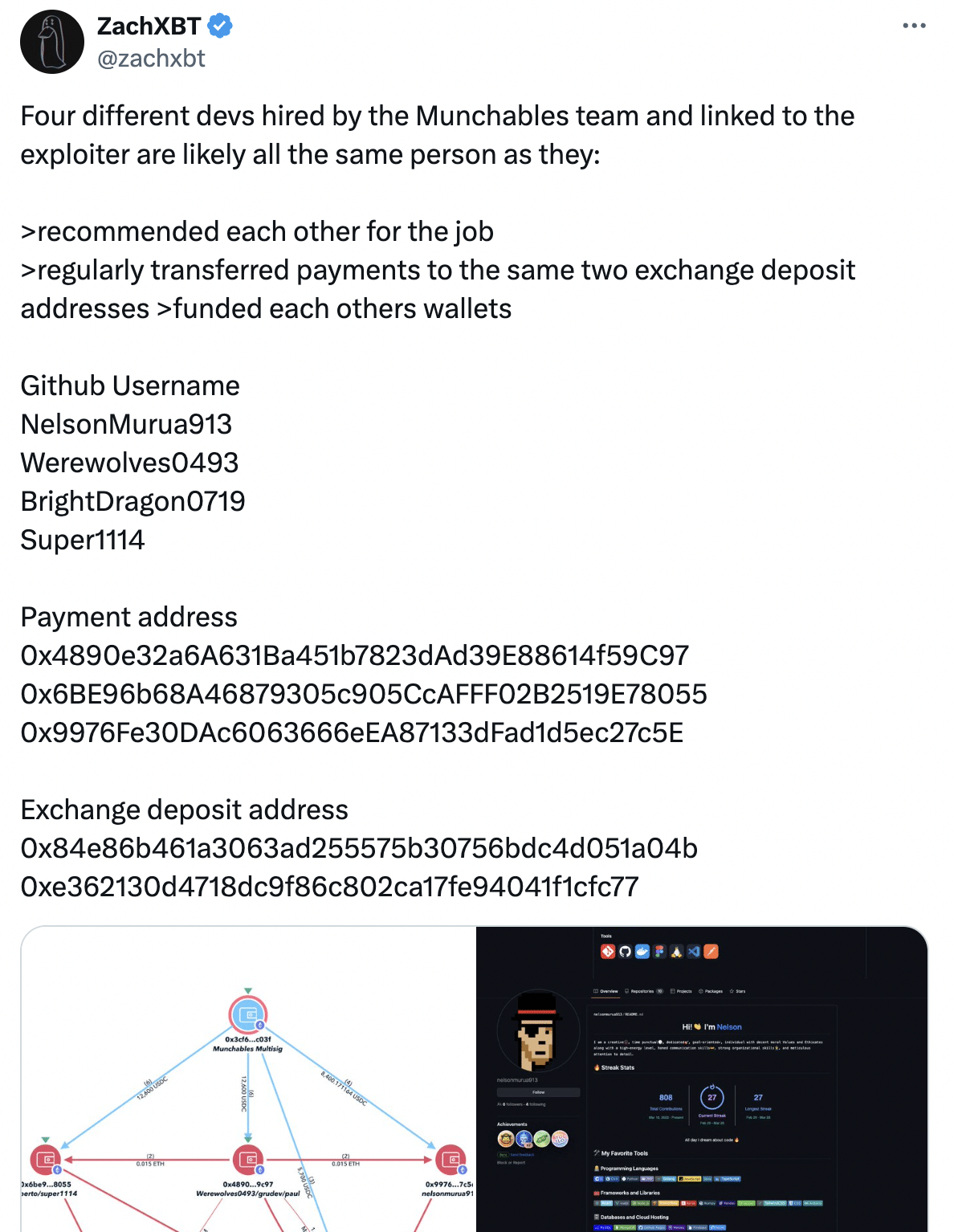

Sin embargo, la investigación adicional de ZachXBT descubrió una conexión entre cuatro desarrolladores contratados por Munchables y potencialmente vinculados al exploit.

Estos individuos aparentemente se recomendaron entre sí para el trabajo, compartieron direcciones de depósito de intercambio para pagos e incluso financiaron las billeteras de los demás, lo que sugiere que un solo actor opera bajo múltiples alias.

Este no es el primer rodeo criptográfico para los piratas informáticos norcoreanos, ya que también han estado involucrados en otros ataques en el pasado.

Fuente: X

Impacto en la explosión

A raíz de este ataque, la comunidad Blast quedó dividida. Varios usuarios de X han instado al equipo de Blast a intervenir haciendo retroceder por la fuerza la cadena de bloques hasta un punto anterior al exploit.

Esta propuesta, sin embargo, enfrentó la oposición de otros que argumentan que dicha intervención centralizada socava los principios básicos de las redes descentralizadas.

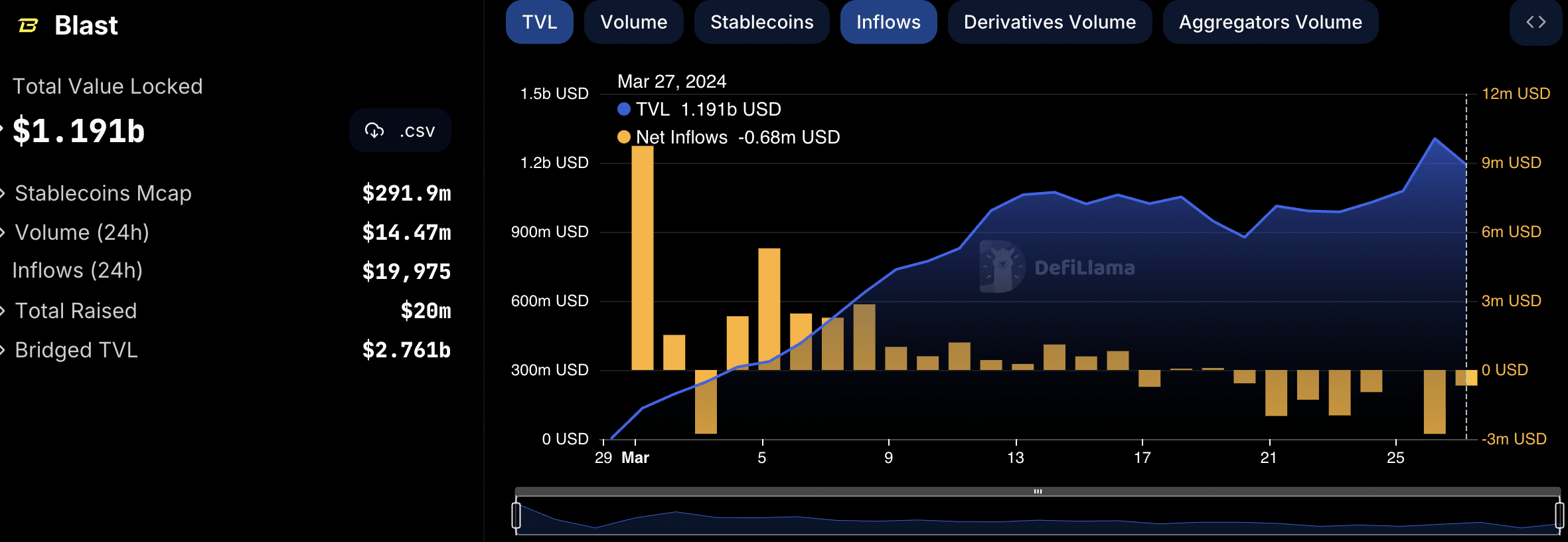

Debido a estos acontecimientos, las salidas de dinero en Blast aumentaron. Además, el TVL del protocolo también experimentó una ligera caída. Por tanto, queda por ver si este exploit tendrá un impacto significativo en la red Blast.

Fuente: DeFiLlama